大小:1,117.4M 語言(yán): 中文

類型:金融理財 係統:macOS

1.安(ān)裝殺毒軟件(jiàn),保持安全防禦功能開啟。推薦下載安裝金山毒霸,www.17c.com安全團隊已經在第(dì)一時間真對該敲(qiāo)詐(zhà)者蠕蟲病毒加強了查殺防禦措施(shī)。保持毒霸防禦開啟,即可攔截此(cǐ)次的敲詐(zhà)者蠕蟲攻擊。

【11】毒霸查殺WNCRY敲詐者蠕蟲病(bìng)毒

【12】毒霸敲詐者病(bìng)毒防禦攔截WNCRY病毒加(jiā)密用戶文件

2.及(jí)時更(gèng)新(xīn)升級係(xì)統,微軟(ruǎn)在3月份已(yǐ)經針對NSA泄漏的漏洞發(fā)布了MS17-010升級補丁,包括本次被敲詐者蠕蟲病毒利用的“永恒之藍”漏洞,建議(yì)用戶盡快升級安裝。

此次利用漏洞影響以(yǐ)下版本(běn)的操作係統:

WindowsXP/Windows2000/Windows2003(微軟已經不再提供安全補丁升(shēng)級服務,建議關閉445端口)

WindowsVista/WindowsServer2008/WindowsServer2008R2

Windows7/Windows8/Windows10

WindowsServer2012/WindowsServer2012R2/WindowsServer2016

補丁下載地址:https://technet.microsoft.com/zh-cn/library/security/MS17-010(建(jiàn)議根據係統版(bǎn)本下載安裝對應的補(bǔ)丁升級包)

【13】微軟MS17-010補丁列表

3.使用XP和2003版本係統的用戶可以選擇(zé)關閉445端口(kǒu),規避遭遇此次敲詐者蠕蟲病毒的感染攻擊。可以參考以下操作步驟。

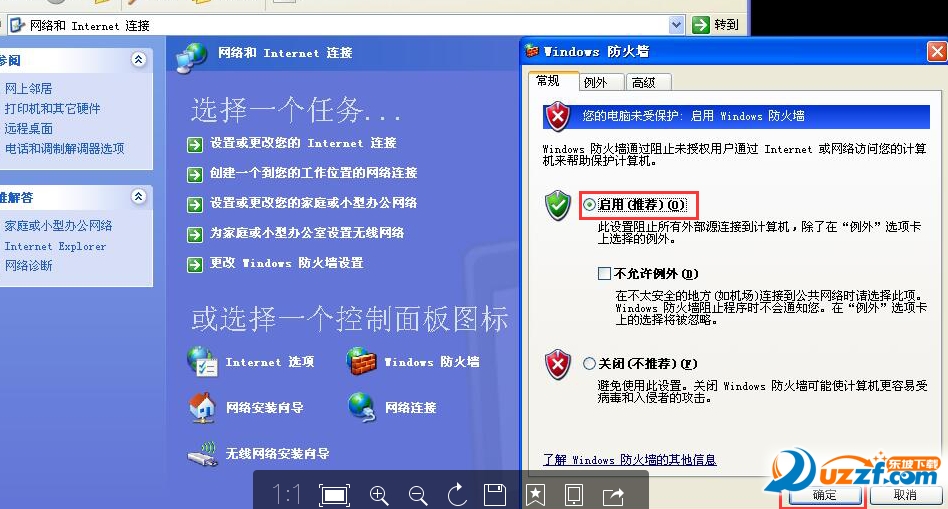

1)開啟係統防(fáng)火(huǒ)牆保護。控製麵板—>安全中心—>Windows防火(huǒ)牆—>啟用。

【14】開啟係統防火牆保護

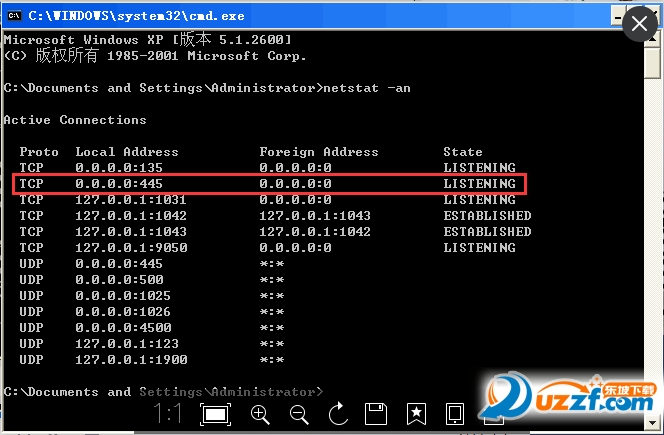

2)關閉係統445端口。

a)WIN+R輸入cmd,打(dǎ)開命令行操作窗(chuāng)口,輸入命令“netstat-an”,檢測445端口是否開啟。

b)如上圖假如445端口開啟,依次輸入以下命令進行關閉:netstoprdr/netstopsrv/netstopnetbt

成功後的效果如下:

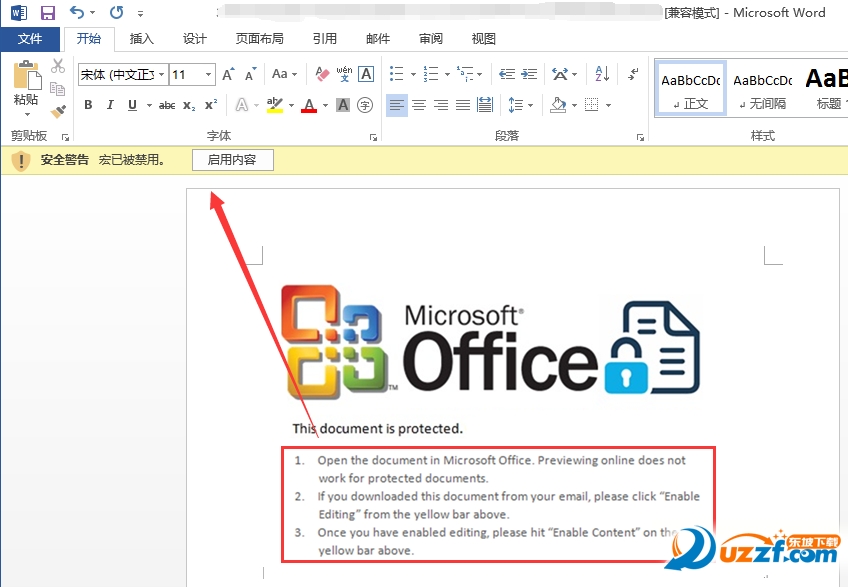

4.謹慎打開不明來源的網址和郵(yóu)件(jiàn),打開office文檔的時候禁(jìn)用宏開啟,網絡掛馬和釣魚郵件一直是(shì)國內外勒索病毒傳播的重要渠道(dào)。

【16】釣魚郵件文檔中暗藏勒索(suǒ)者病毒,誘導(dǎo)用戶開(kāi)啟宏運行病毒

5.養(yǎng)成良好的(de)備份習慣,及時使用網(wǎng)盤或移動硬盤備份個人重(chóng)要文件(jiàn)。本次敲詐者蠕蟲爆發事件中,國(guó)內(nèi)很多高校和企業都遭遇攻擊,很多關鍵重要資料都被病毒加(jiā)密勒索,希(xī)望(wàng)廣大用戶由此提高重要文件備份的安全意(yì)識。

根據(jù)360威(wēi)脅情報(bào)中心的統計,在短(duǎn)短(duǎn)一天多的(de)時間,WannaCrypt(永恒之藍)勒索蠕蟲(chóng)已經攻擊了近百個國家的超過10萬家企業和(hé)公(gōng)共組織,其中包括1600家美國組織,11200家俄羅斯組織。

國內被感染的組(zǔ)織和機(jī)構已(yǐ)經覆蓋了幾乎所有地(dì)區,影(yǐng)響範圍(wéi)遍布高(gāo)校(xiào)、火車站、自助終端、郵政(zhèng)、加油站、醫院、政府辦事(shì)終端等多個領域(yù),被感染的電腦數字還在(zài)不斷增長中。

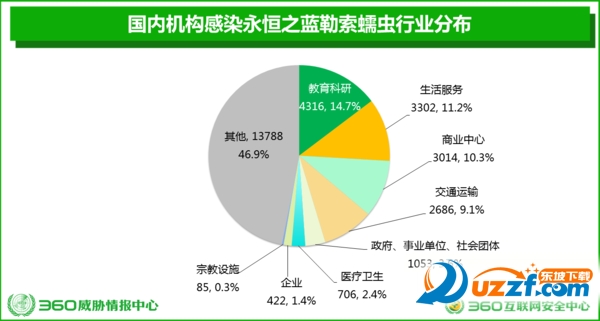

從行業分布來看,教育科研機(jī)構成為最大(dà)的重災區。共有4316個教育機構IP被發現感染永恒之藍勒索(suǒ)蠕蟲,占比為14.7%;其次是生活服務類機構,3302個,占比(bǐ)11.2%;商業中心(辦公(gōng)樓(lóu)、寫字樓、購物中心等)3014個,占比10.3%,交(jiāo)通運輸2686個,占比9.1%。另有1053個政府、事業單位及社會團體(tǐ),706個醫療衛生機構(gòu)、422個企業,以及85個宗教設施的IP都(dōu)被發現感染了永恒之藍勒索蠕蟲。

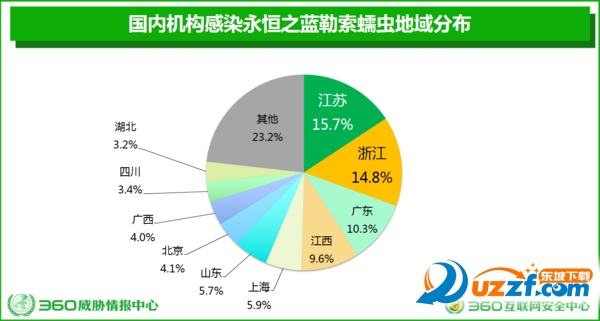

在受影響(xiǎng)的地區中,江蘇、浙江、廣(guǎng)東、江西、上海、山東、北京(jīng)和廣西排名前八位。

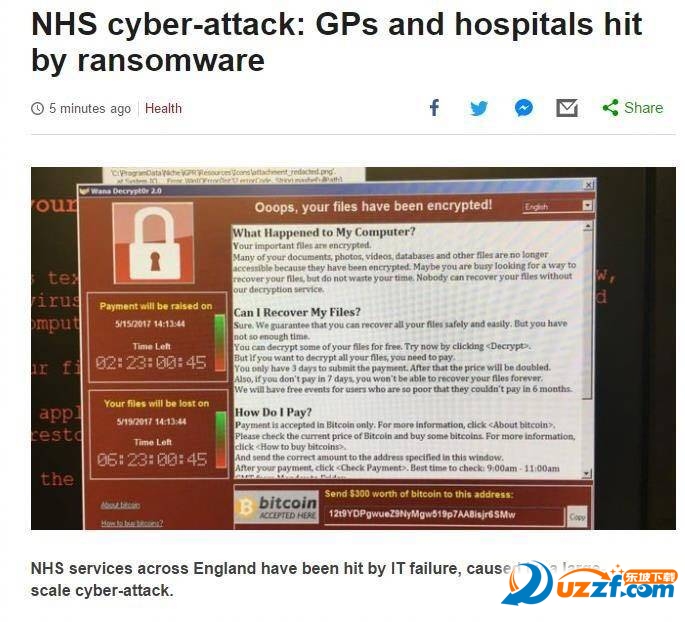

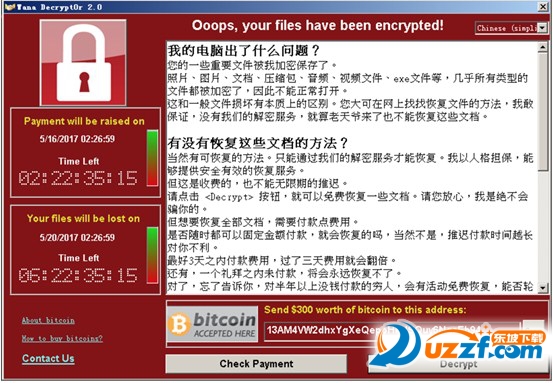

WannaCrypt(永恒(héng)之藍)勒索蠕蟲是從5月(yuè)12日開(kāi)始(shǐ)突然在(zài)全球爆發的勒索蠕蟲攻擊,包括英國醫療係統、快遞公司FedEx、俄(é)羅斯內政部、俄羅斯電信公司Megafon、西班牙電信都(dōu)被攻陷。WannaCrypt(永恒之藍)勒索蠕蟲利用的是泄露的NSA網絡軍火庫中的(de)永(yǒng)恒之藍攻擊程序,這是NSA網(wǎng)絡(luò)軍火民用化的全球第(dì)一例。一個月前(qián),第四批NSA相關網絡攻擊工具(jù)及文檔被ShadowBrokers組織(zhī)公布,包含了(le)涉及多個Windows係(xì)統服務(SMB、RDP、IIS)的遠程命令執行工具,其中就包括“永恒之藍”攻擊(jī)程序。

鑒於WannaCrypt(永恒之藍)勒索蠕蟲(chóng)影(yǐng)響呈現嚴重態勢,360企業安全(quán)專門為(wéi)國內大型機構發布了永(yǒng)恒之藍勒索蠕蟲緊急處(chù)置手冊,幫助國內大型機構防範永恒之藍勒索蠕蟲。

金山毒霸永恒之藍專殺工具,永(yǒng)恒之藍(lán)是NSA網絡軍火庫民用(yòng)化第一例。它(tā)會自動掃描445文件共享端口的Windows機器,無(wú)需用戶任何操作(zuò),就可以將所有磁盤文件加密、鎖死,後綴變為.onion,隨後,黑客可以遠程控製木馬(mǎ),向用戶(hù)勒索“贖金”。足球大小球

乐彩提现失败 买球用哪个网站 如何开博彩 双色球彩票信息 3 1双色球

熱門(mén)評論

最新評論